Sekurno Reconhecida pela Clutch como Líder Global em Cibersegurança

Não estamos satisfeitos com pentesting 'mediano'.

Não estamos satisfeitos com pentesting apenas 'ok'. Quando ele simplesmente não é suficiente, servindo apenas para 'cumprir tabela', cria uma falsa sensação de segurança. Dado o cenário digital em rápida mudança, especialmente com o avanço da IA, isso é simplesmente inaceitável. É aí que entramos em cena.

Entendemos seus riscos e nossa solução é projetada para proteger a essência do seu negócio e permitir seu crescimento.

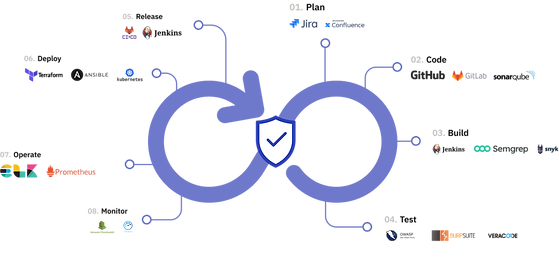

What is S-SDLC?

Não estamos satisfeitos com pentesting 'mediano'.

The Secure Software Development Lifecycle (S-SDLC) enhances the traditional Software Development Lifecycle (SDLC) by integrating security measures into every phase. This proactive approach ensures that security is a fundamental part of the development process, reducing vulnerabilities and enhancing the overall security posture of the application.

Security activities for SDLC phases

Step 1

Security Requirements

Ensure the application has foundational global security & privacy requirements that developers will use to create a secure architecture.

Define security requirements

Review functional requirements

Create security checklists

What you get

Integrating a Secure Software Development Life Cycle

(S-SDLC) into your development process is essential for creating secure, high-quality software. By embedding security practices from the outset, you can proactively identify and address vulnerabilities, streamline your workflow, and ensure compliance with industry standards.

This approach not only reduces costs associated with fixing security issues post-deployment but also enhances customer trust and satisfaction by delivering reliable, secure software.

Explore the comprehensive benefits of adopting S-SDLC and how it can continuously improve your development process to keep pace with evolving security threats.

O que testamos

Para alinhar nossa missão de estabelecer confiança e segurança, testamos meticulosamente a segurança dos ativos tecnológicos mais comumente usados.

Não estamos satisfeitos com pentesting 'mediano'.

Não estamos satisfeitos com pentesting apenas 'ok'. Quando ele simplesmente não é suficiente, servindo apenas para 'cumprir tabela', cria uma falsa sensação de segurança. Dado o cenário digital em rápida mudança, especialmente com o avanço da IA, isso é simplesmente inaceitável. É aí que entramos em cena.

Não estamos satisfeitos com pentesting 'mediano'.

Não estamos satisfeitos com pentesting apenas 'ok'. Quando ele simplesmente não é suficiente, servindo apenas para 'cumprir tabela', cria uma falsa sensação de segurança. Dado o cenário digital em rápida mudança, especialmente com o avanço da IA, isso é simplesmente inaceitável. É aí que entramos em cena.

Risk-driven

A risk-driven approach is crucial for understanding which measures to take and for defining an effective security strategy. We help you identify and quantify the impact and likelihood of your risks, enabling well-informed and budget-conscious decisions with the help of threat modeling and architecture review.

Non-blocking Development

We seamlessly integrate into your SDLC by studying your process (Sprint structure, Grooming, Planning, CI/CD pipeline) and aligning our security efforts. We prioritize functionalities that require security review, ensuring security without slowing down development.

Security Automation

Embed security into every phase of the DevOps pipeline, ensuring collaboration and continuous improvement across development, operations, and security teams.

Developer DNA

Our security engineers are former developers, giving us unparalleled expertise in code review. We deeply understand software architectures and know where potential pitfalls lie in the development process. This insight allows us to identify vulnerabilities that others might overlook, ensuring your applications are robust and secure.

Seamless Integration

Let us become part of your team. We connect with you via Slack or other fast communication channels and easily integrate into any of your task management systems (Jira, ClickUp, Notion).

Metodologias

Fieis ao nosso compromisso, não apenas fazemos referência a metodologias como OWASP e PTES — nós as incorporamos. Após testes rigorosos, concluímos com uma lista de verificação detalhada, garantindo a adesão transparente e genuína a esses padrões reconhecidos.

Como funciona

Navegar pela cibersegurança pode ser complexo, mas nós simplificamos. Aqui está uma visão geral da nossa abordagem:

Intro

-

Schedule a call with us.

-

Let us understand your business context and objectives.

-

We will prepare a proposal that addresses your needs and objectives within your available resources.

Initial Assessment

-

Evaluate existing security measures and processes (Current Profile).

-

Draft an action plan to achieve the desired objective.

-

Present the vision for your company.

Implementation

-

Introduce dedicated security experts to your team.

-

Perform regular security assessments and updates.

-

Update the SDLC workflow for more convenient collaboration, where necessary.

Support & Monitoring

-

Monitor the progress of achieving the (Objective) Target Profile.

-

Maintenance and Efficiency Check of introduced security measures.

-

Provide consultations to address any security concerns.

Nossas Certificações

Por Que Nós?

Nossa equipe de profissionais experientes é dedicada a se manter atualizada nas últimas tendências e tecnologias para oferecer a você a proteção mais atualizada.

TOP5 Penetration testing Company

360° Vulnerability Detection

Developer DNA

Security Automation Experts

In-Depth Analysis

Outstanding Project Management

10+

successful security integrations

50+

clients worldwide trust us

5/5

Client Satisfaction Rate

90%

Clients return

In-depth Testing

Data Intelligence

Global Partnerships

Nossos Clientes

Nossos Clientes

Cybersecurity

Sekurno performed penetration testing on two apps of

a global advertising platform. The team also conducted vulnerability assessments on the client's internal and external infrastructures.

"Their expertise was evident in every aspect of the engagement"

Cybersecurity, Application Testing

Sekurno has completed a security audit and ensured compliance with ISO 27001 standards and GDPR regulations for an loT solutions company. They've consulted on all stages of the software development process.

"Our collaboration with Sekurno has consistently been seamless"

Client reviews

Gonçalo Caeiro

A habilidade da Sekurno em testes de penetração é evidente em sua descoberta consistente de vulnerabilidades críticas que muitas vezes passam despercebidas. Sua abordagem meticulosa e proativa não apenas garante uma cibersegurança de primeira linha, mas também destaca sua capacidade incomparável de proteger ativos digitais.

Fale com a gente

Como a Falta de Cibersegurança Pode Prejudicar Seu Negócio?

-

Os testes de penetração vão interromper as operações do meu negócio?Não, hackers éticos trabalharão de perto com você para garantir que os testes não afetem suas operações regulares ou a disponibilidade de serviços.

-

Por que precisamos de testes de penetração?Os testes de penetração ajudam as organizações a identificar vulnerabilidades antes que os cibercriminosos possam explorá-las, garantindo segurança robusta e conformidade com as regulamentações da indústria.

-

Qual é a diferença entre varredura de vulnerabilidades e testes de penetração?A varredura de vulnerabilidades é um processo automatizado para identificar vulnerabilidades potenciais, enquanto os testes de penetração são um esforço manual mais abrangente para explorar e analisar essas vulnerabilidades.

-

O que é OWASP e por que é importante?OWASP significa Open Web Application Security Project. É uma organização sem fins lucrativos que trabalha para melhorar a segurança de software. Sua lista dos 10 principais vulnerabilidades de aplicações web é um recurso crucial na comunidade de testes de penetração.

-

O que é teste de penetração?Testes de penetração, frequentemente chamados de 'pentesting' ou 'hacking ético', são um ataque cibernético simulado a um sistema, aplicação ou rede, com o objetivo de descobrir vulnerabilidades que poderiam ser exploradas por atores mal-intencionados.

-

Como você garante que os testes sejam feitos de maneira segura e responsável?Nosso time segue rigorosamente metodologias da indústria como OWASP e PTES e trabalha em ambientes isolados, garantindo que não haja vazamento de dados ou interrupções não intencionais.

-

Posso realizar testes de penetração internamente?Embora as organizações possam ter equipes internas realizando pentesting, equipes externas fornecem uma perspectiva imparcial e podem identificar vulnerabilidades que as equipes internas podem não perceber.

-

Quais são os diferentes tipos de testes de penetração?Existem vários tipos, incluindo testes de penetração de rede, testes de aplicações web, testes de aplicações móveis e testes de engenharia social.

-

O que posso esperar no relatório final?Nosso relatório detalhado fornece um resumo executivo para a gestão, descobertas técnicas, um documento de modelagem de ameaças e uma lista de verificação de todos os testes realizados.

-

Com que frequência devo realizar testes de penetração?As melhores práticas da indústria recomendam testes de penetração anuais, no mínimo. No entanto, é ideal testar com mais frequência, especialmente se você fizer mudanças significativas em sua infraestrutura ou aplicações.

-

O que são testes 'caixa branca' e 'caixa preta'?'Testes de caixa branca' são realizados quando o testador tem conhecimento das estruturas internas ou do funcionamento da aplicação. 'Testes de caixa preta' são feitos sem nenhum conhecimento prévio da infraestrutura.

-

Testes de penetração são caros?O custo dos testes de penetração varia com base no escopo, complexidade e tipo. No entanto, considerando a perda potencial de uma violação de segurança, é um investimento valioso para as empresas.

-

O que torna a Sekurno diferente de outras empresas de cibersegurança?A Sekurno oferece uma abordagem abrangente à cibersegurança, combinando testes de penetração avançados, suporte contínuo de segurança e processos assistidos por IA. Com uma equipe dedicada para cada cliente e um compromisso com a transparência, a Sekurno garante que as empresas estejam protegidas além da mera conformidade.

-

Como a Sekurno garante transparência em seus serviços?A Sekurno acredita em não ter taxas ocultas e fornece atualizações regulares aos clientes. Cada projeto envolve pelo menos dois engenheiros, garantindo uma abordagem imparcial, e seguimos os padrões com listas de verificação para todos os testes realizados.

-

Como a Sekurno beneficiou seus clientes no passado?A Sekurno tem um histórico comprovado com mais de 80 projetos concluídos, economizando um total de R$500M para os clientes. Temos orgulho de uma taxa de satisfação do cliente de 5/5.

-

Quais certificações os especialistas da Sekurno possuem?Nossa equipe é composta por especialistas com algumas das certificações mais desafiadoras na área de cibersegurança. Isso garante que nossos clientes recebam um serviço de primeira qualidade de profissionais experientes.

-

O que significa 'segurança além da conformidade'?Enquanto muitas empresas se concentram em atender aos padrões mínimos de segurança estabelecidos pelas regulamentações, a Sekurno vai além disso. Nosso objetivo é reduzir os riscos ao máximo, garantindo que as empresas não apenas estejam em conformidade, mas também verdadeiramente seguras.

-

Como o processo assistido por IA da Sekurno melhora a cibersegurança?Nossos processos assistidos por IA ajudam na criação de modelos de ameaças mais precisos, geração de relatórios detalhados e formulação de políticas de segurança. Isso garante um tempo de resposta mais rápido e uma detecção e mitigação de ameaças mais eficientes.

-

How do I get started with Sekurno’s Application Security Services?To get started, you can schedule a consultation with our team. We will conduct an initial assessment of your current security posture, integrate a dedicated security expert into your team, and provide continuous support throughout the SDLC.

-

How does integrating security early (Shift-Left) benefit my business?Integrating security early, or shifting left, helps in early detection of vulnerabilities, reducing the cost and time required for remediation. It also improves the overall security posture of the application, leading to fewer security incidents and compliance issues.

-

What stages of the SDLC does Sekurno cover?Sekurno covers all stages of the SDLC, including: Requirements Analysis Architectural Design Software Development Testing Deployment Maintenance

-

What is Application Security?Application security involves integrating security practices into the software development lifecycle (SDLC) to protect applications from vulnerabilities and threats. It includes measures such as secure coding practices, threat modeling, security testing, and continuous monitoring.

-

Why is Secure SDLC important?Secure SDLC is crucial because it helps identify and mitigate security vulnerabilities early in the development process, reducing the cost and time required to fix issues. It also enhances the overall security and quality of the application, ensuring compliance with industry standards and regulations.

-

What tools and methodologies does Sekurno use?Sekurno uses industry-recognized tools and methodologies, such as Static Application Security Testing (SAST), Dynamic Application Security Testing (DAST), Software Composition Analysis (SCA), and frameworks like OWASP ASVS and NIST CSF to ensure comprehensive security coverage.

-

How does Sekurno ensure compliance with industry standards?Sekurno ensures compliance by integrating security best practices and regulatory requirements into the SDLC. We use frameworks such as ISO/IEC 27001 and NIST CSF to guide our security measures and maintain alignment with industry standards.

-

Can Sekurno integrate with our existing development tools and workflows?Yes, Sekurno can integrate with your existing development tools and workflows. We work closely with your team to ensure seamless integration of security practices into your current processes, enhancing your overall security posture without disrupting productivity.

Posts recentes do blog

Um recurso inestimável para se manter atualizado sobre as últimas notícias de cibersegurança, atualizações de produtos e tendências da indústria.